Des chercheurs israéliens en cybersécurité ont révélé que ce qui, pendant des années, semblait être un groupe de hackers criminels opérant à but lucratif — attaquant des centaines d’organisations, exigeant des rançons et vendant des outils malveillants — était en fait un bras d’attaque et de financement du Hezbollah.

Selon l’étude, les hackers dissimulent leur activité idéologique sous couvert de cybercriminalité ordinaire, et des opérateurs travaillent dans des entreprises civiles sans éveiller les soupçons. Au cœur de la révélation se trouve un jeune étudiant libanais qui officie comme programmeur dans des entreprises technologiques tout en dirigeant simultanément un réseau d’attaque pour le Hezbollah.

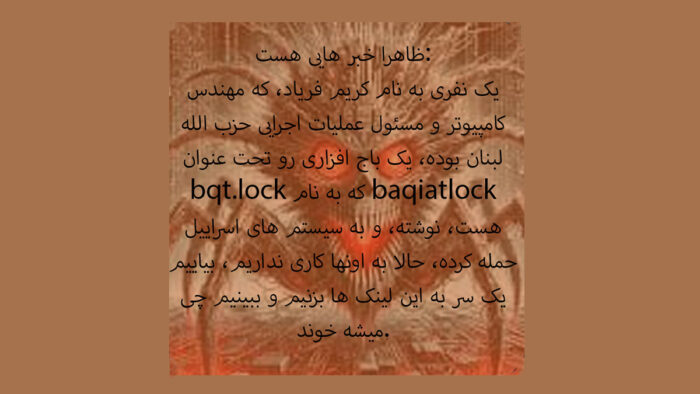

La recherche a été menée par la société israélienne de cybersécurité DOS-OP et par l’Alma Center for the Study of Security Challenges in the Northern Arena1, et a identifié Karim Fayad, un homme du sud du Liban dans la vingtaine, comme l’opérateur du réseau de rançongiciels BQT.Lock. Selon les chercheurs, Fayad et son groupe appliquent un modèle criminel incluant le vol de fonds, des demandes de rançon et la vente d’outils d’attaque — un modèle appelé « ransomware-as-a-service ».

Mais, toujours d’après l’étude, derrière cette activité criminelle se cache un système coordonné avec la force cybernétique du Hezbollah, servant à la fois au financement et à la poursuite d’objectifs idéologiques.

Le groupe de Fayad a réussi à pirater plus de 540 serveurs dans le monde et à dérober à grande échelle des informations sensibles. Fayad, étudiant en génie informatique à l’American University of Beirut, travaille simultanément dans des entreprises civiles de haute technologie et se spécialise dans le développement de systèmes d’intelligence artificielle. Les chercheurs soulignent que, derrière cette activité civile, se trouvent des doubles vies : Fayad est actif chez les Scouts Imam al‑Mahdi, la branche jeunesse du Hezbollah, et utilise les outils professionnels qu’il a appris pour faire fonctionner un réseau d’attaque international pour l’organisation.

D’après l’étude, le groupe a également attaqué des infrastructures en Israël, notamment l’aéroport Ben Gourion et des opérateurs de télécommunications tels que Bezeq et Partner, et a revendiqué des attaques contre des entreprises de défense, bien que des chercheurs en cybersécurité remettent en question certaines de ces revendications.

Hors d’Israël, le groupe a attaqué des systèmes médicaux en Inde, des serveurs miniers en Arabie saoudite et des écoles aux Émirats arabes unis.

Selon Tal Bari, directeur de la recherche à l’Alma Center, l’implication majeure de cette révélation est que « les attaques par rançongiciel ne sont pas seulement de la cybercriminalité, mais font partie d’un système liant intérêts sécuritaires, idéologiques et économiques. »

- https://israel-alma.org/special-report-hezbollah-in-the-digital-sphere-the-cyberattack-group-bqt-lock-and-its-leader-karim-fayad/ ↩︎